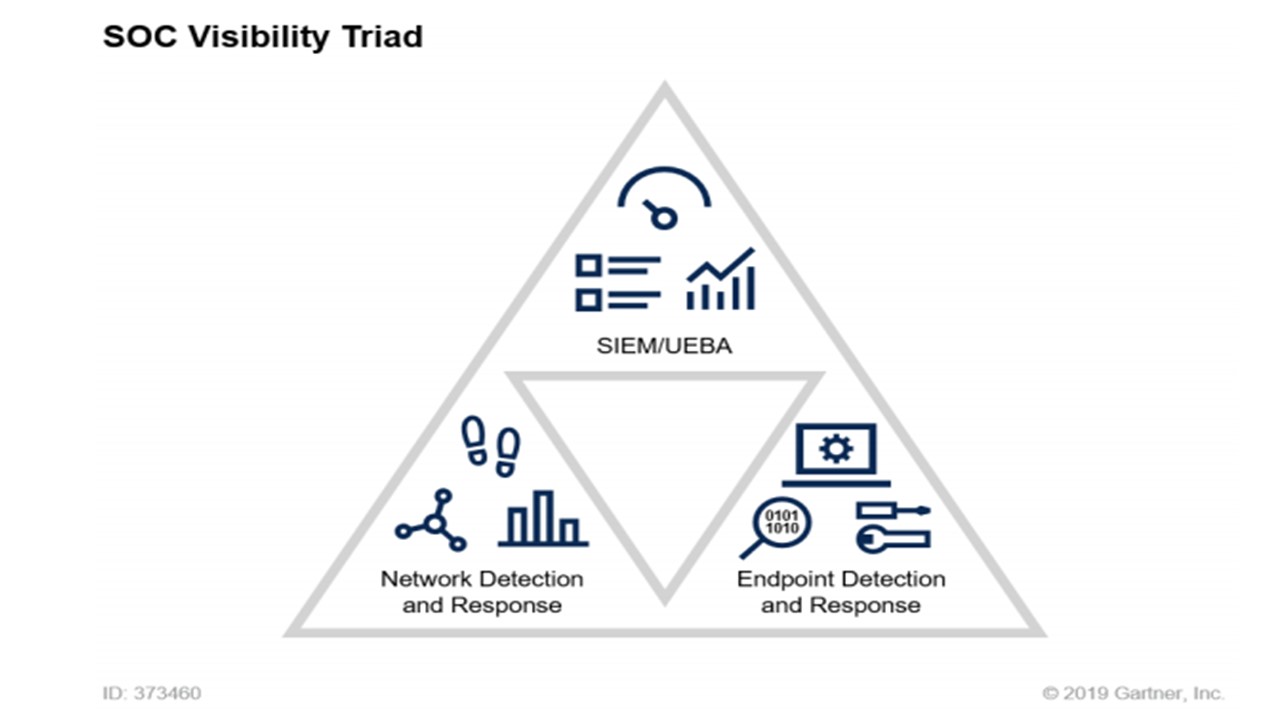

Toenemende cyberaanvallen die ook nog steeds geavanceerder worden. Het is voor een organisatie niet meer of, maar wanneer je aan de beurt bent. Wil je de schade bij een cyberaanval zo klein mogelijk maken of zelfs voorkomen dan is inzicht een van de belangrijkste factoren, zo niet de belangrijkste factor. Zicht op het netwerk, op kwetsbaarheden, op gaten in de verdediging én zicht op cyberaanvallen. Bij het verkrijgen van dat zicht wordt Network Detection and Response, NDR, naast SIEM- en Endpoint monitoring een grote rol toebedeeld, door zowel leveranciers van NDR-oplossingen als door het toonaangevende onderzoeksbureau Gartner. Laatstgenoemde vindt het zelfs een must om hierin te investeren als onderdeel van de ‘SOC Visibility Triad’. Is zo’n investering in NDR voor iedere organisatie echter wel een must?

Wat is NDR?

NDR richt zich op het detecteren van verdachte activiteiten binnen netwerken aan de hand van ongefilterd netwerkverkeer en kent enkele specifieke eigenschappen:

- Het netwerkverkeer wordt in eerste instantie gebruikt om een baseline van normaal gedrag te verkrijgen. Als de NDR-oplossing vervolgens afwijkende of verdachte patronen detecteert volgt er een alert. Voor deze detectie wordt gebruik gemaakt van Machine Learning (ML) en Artificial Intelligence (AI);

- NDR houdt niet alleen het ‘Noord-Zuid’ verkeer in de gaten, zoals verkeer van en naar het publieke internet, maar ook de ‘Oost-West’ stromen binnen het interne netwerk via ‘taps’. De beruchte ‘lateral movement’ van aanvallers binnen het netwerk kan hiermee sneller worden gezien;

- NDR krijgt een volledige ‘afslag’ van al het verkeer van OSI laag 2 (Data Link Layer) tot en met laag 7 (Application Layer) binnen het netwerk;

- Indien de encryptiesleutel bekend is, kan versleuteld verkeer geïnspecteerd worden. Encryptie is vanuit security tegelijk een zegen en een uitdaging. De beveiliging wordt met encryptie versterkt maar maakt het voor aanvallers ook mogelijk om malafide acties te verbergen;

- Bij een alert kan de NDR-tool vervolgacties aangeven of in gang zetten, soms volautomatisch (bijvoorbeeld het sturen van commando’s naar een firewall om verdacht verkeer te blokkeren);

- Informatie kan gedeeld worden met SOAR tooling (Security Orchestration Automation and Response) of SIEM systemen voor verdere correlatie. Dit laatste is belangrijk, omdat het meer context geeft aan de NDR-detectie.

Toegevoegde waarde van NDR

De mogelijkheden van NDR klinken mooi, maar wat is nu de toegevoegde waarde ten opzichte van bijvoorbeeld SIEM oplossingen? Die kennen immers ook de mogelijkheid om naast logbestanden beperkt netwerkverkeer bestaand uit gefilterde metadata (Netflow) te verwerken en te monitoren. Toch zijn er duidelijke argumenten voor de toegevoegde waarde van NDR:

- De netwerkmonitoring via een SIEM is beperkt omdat in tegenstelling tot NDR er geen volledige netwerkdata verwerkt wordt, maar gefilterde (meta)data zoals NetFlow;

- Gartner schat in dat een NDR-oplossing tot 70% meer zicht kan bieden op activiteiten in een netwerk dan alleen een SIEM. NDR biedt dus beter zicht en kan hierdoor een veel diepgaandere analyse maken van (afwijkende) patronen;

- De echte kracht van NDR ligt in het benutten van ML algoritmes voor gedragsanalyse en het detecteren van verkeer dat te veel buiten het eerder vastgelegde standaardpatroon valt. NDR tooling kan hiermee veel contextuele informatie verzamelen over gebruikers of machines die de bron zijn van het verdachte verkeer;

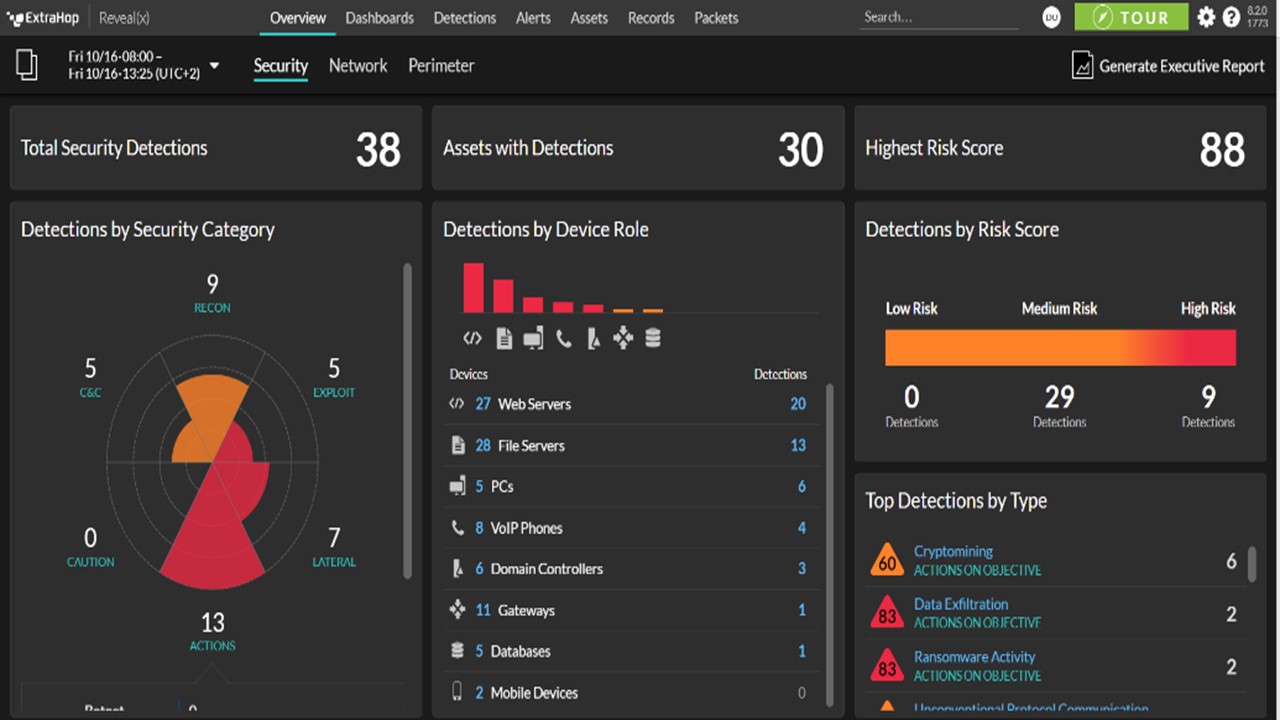

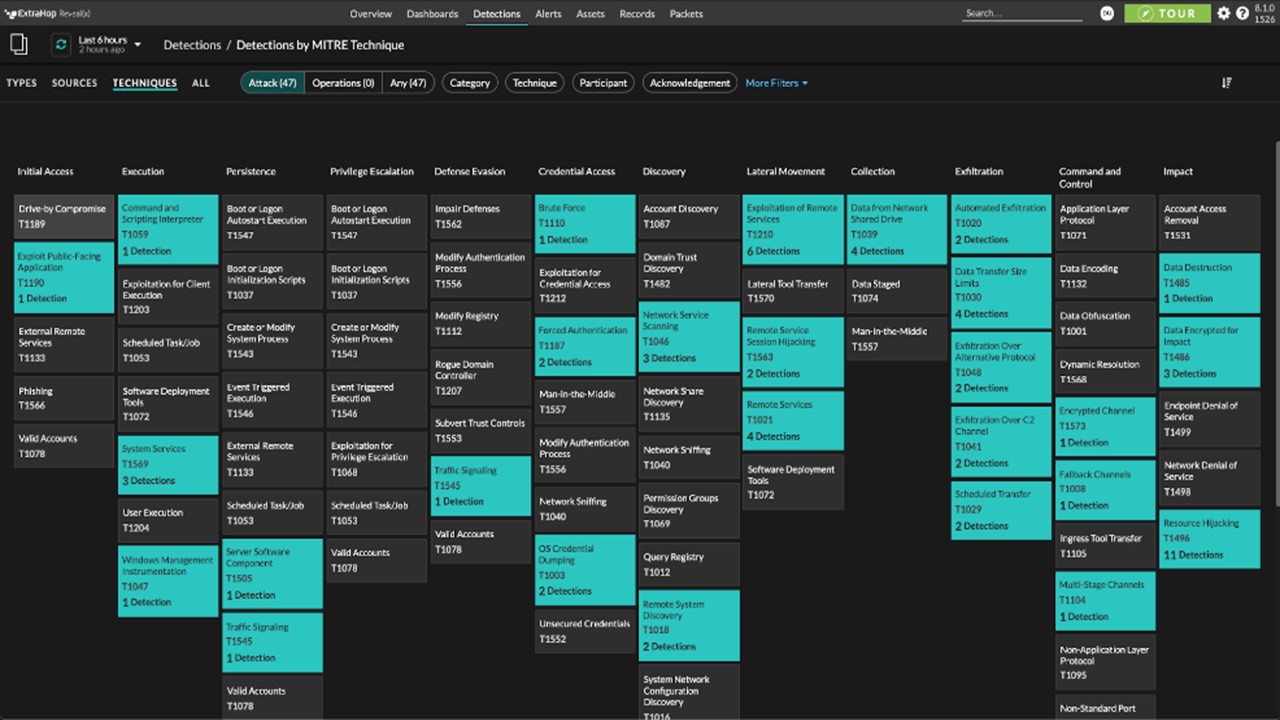

- De gedragskarakteristieken worden gecorreleerd aan bekende kwetsbaarheden. Dit geeft een completer beeld van verdacht gedrag en kan zelfs leiden tot het opmerken van actieve cyberaanvallen. Sommige tools koppelen deze informatie aan het MITRE ATT&CK Framework, het overzicht waarin (bijna) alle bekende Tactieken, Technieken en Procedures (TTP’s) van aanvallers staan.

MITRE ATT&CK Framework (bron Extrahop)

Compleet zicht, NDR en SIEM

NDR en SIEM hoeven echter geen concurrenten van elkaar te zijn bij security monitoring, maar zijn juist complementair. Deze gedachtegang is ook opgepakt door Gartner en verwerkt in het concept ‘SOC Visibility Triad’, wat uit drie pijlers bestaat, te weten SIEM, Endpoint Detection and Response (EDR) en NDR. Het idee van Gartner is dat mogelijkheden van iedere afzonderlijke oplossing de zwakheden van de andere twee compenseren. EDR is de ingang naar endpoints, via een SIEM kan men diepgaande data-analyse uitvoeren op logs en NDR biedt een holistisch perspectief op het netwerk.

Een praktijkvoorbeeld laat zien hoe NDR in deze driehoek past. Een laptop van een werknemer is tijdens een zakenreis ongemerkt besmet met ransomware. Bij terugkomst op kantoor maakt deze laptop verbinding met het bedrijfsnetwerk, waardoor meer devices besmet raken. Dit leidt tot het misbruiken van een kwetsbaarheid waarmee de aanvaller credentials verkrijgt. Hiermee sluist de aanvaller vervolgens gevoelige data versleuteld via ‘onschuldige’ https-communicatie naar buiten.

In zo’n situatie bewijst de SOC Visibility Triad zijn kracht. Tijdens iedere stap in de aanval laat de aanvaller sporen achter in het netwerk die heel moeilijk zijn uit te wissen. Zelfs als de aanvaller EDR weet te omzeilen en ongezien blijft voor een SIEM tool door logs te verwijderen, is er de derde poot in de vorm van NDR. Security-teams die zowel NDR, EDR en SIEM implementeren zien dus meer én ze zien het sneller. Dat biedt veel meer context en helpt de security analisten die de alerts onderzoeken om sneller en effectiever te kunnen reageren op dreigingen.

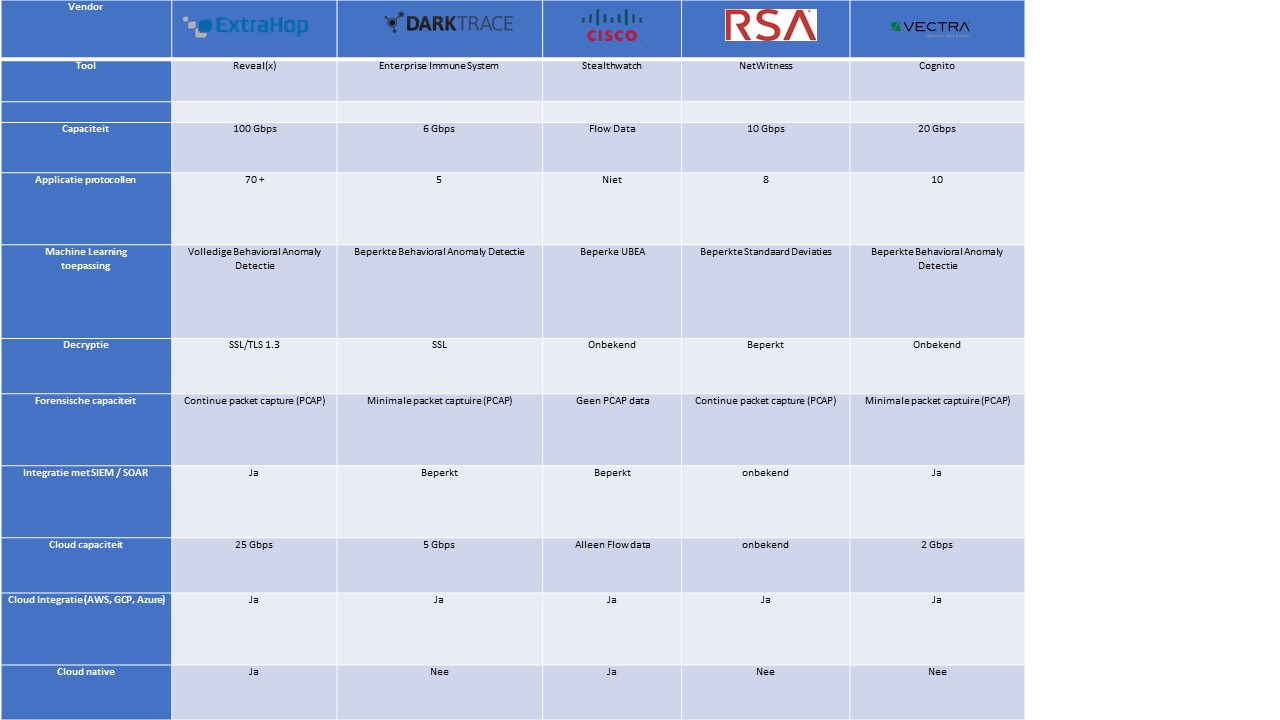

NDR-aanbieders

Hoewel de NDR-markt nog relatief nieuw is, zijn er volgens Gartners “Market Guide Network Detection and Response 2020” al veel aanbieders die behoorlijk volwassen oplossingen bieden. NDR is in feite een doorontwikkeling van Network Traffic Analysis (NTA) dat al langer gebruikt wordt in het netwerk- en securityveld. NTA en NDR hebben ook hetzelfde uitgangspunt, het gebruik van netwerkcommunicatie als primaire bron voor detectie van en onderzoek naar dreigingen in een netwerk. Het verschil zit in de toevoeging van de ‘Response’ component en de prominentere rol voor AI en ML.

Omdat NTA al langere tijd bestaat en bekend is heeft een nieuwe aanbieder een relatief lage drempel tot de NDR-markt. In korte tijd zijn er dan ook veel nieuwe spelers bijgekomen die zich (bijna) exclusief richten op NDR. Hoewel de NDR-tools per aanbieder natuurlijk verschillen, zijn er een paar duidelijke overeenkomsten zoals het gebruik van AI en ML of koppelingen met aanbieders van firewalls, SOAR tooling, EDR-oplossingen of SIEM systemen.

Bron: Gartner Market Guide for NDR 2020

Noodzakelijke investering?

Het nut en de noodzaak van investeren in NDR voor een organisatie, volgens Gartner een must, lijkt dan ook een uitgemaakte zaak. Toch is dat niet helemaal het geval:

- Om NDR echt te kunnen benutten moet het op zijn minst gekoppeld zijn aan een SIEM of zelfs onderdeel zijn van de SOC Visibility Triad. Je zult dan als organisatie de beschikking moeten hebben over een (eigen) SOC, NOC of eigen SIEM;

- Het los aanschaffen van een NDR-tool is mogelijk, maar is lang niet zo effectief als wanneer het onderdeel is van een gelaagde verdediging. Je hebt immers een beperkter zicht als je slechts één poot van de driehoek neerzet;

- Om NDR goed te benutten moet je voldoende ‘taps’ plaatsen op de juiste plekken binnen het netwerk. Zeker bij een groot, internationaal netwerk kan dit een onhaalbaar groot aantal sensoren vereisen. Het in de gaten houden van de kroonjuwelen van de organisatie en andere hoog gevoelige data is dan het minimaal te behalen resultaat;

- Heb je de sensoren geplaatst dan moet de NDR-oplossing eerst een aantal weken ‘meeluisteren’ in het netwerk om zo te kunnen bepalen wat ‘normaal’ gedrag is. Daarna kan het systeem pas afwijkingen detecteren en melden;

- Voor NDR is een behoorlijke opslagcapaciteit voor al het netwerkverkeer nodig, zowel voor directe analyse als voor later onderzoek. Die capaciteit hangt vanzelfsprekend af van de grootte van het netwerk, het aantal actieve devices en de hoeveelheid NDR-taps in het netwerk, maar honderden GB’s per dag is eerder regel dan uitzondering;

- Voor het opslaan en eventueel bewaren van de verzamelde data is een duidelijke retentie policy nodig die niet alleen voldoet aan privacywetgeving zoals de AVG, maar ook van OR die privacy wil waarborgen ten behoeve van de werknemers. Hun dagelijkse gedrag op het bedrijfsnetwerk kan immers tot in detail worden bekeken en onderzocht;

- Als organisatie moet ook continue geïnvesteerd worden in kennis, de Security/ SOC analisten dienen immers voorop te lopen met kennis om het maximale uit NDR te halen, de resultaten op de juiste manier te interpreteren en deze snel en adequaat op te volgen.

Onder de streep

Onder de streep kunnen de aanschaf, de implementatie en het goed inzetten van NDR tools een investering van tien– tot honderdduizenden euro’s vragen, zowel in technologie als in kennis.

Kijk je naar NDR door een security bril dan is de toegevoegde waarde overduidelijk en is het de investering meer dan waard, zeker als onderdeel van de SOC Visibility Triad. Hoe meer zicht op (mogelijke) dreigingen en aanvallen, hoe beter. Zicht dat ook meer ruimte geeft als organisatie om te kunnen innoveren en groeien zonder gehinderd te worden door onnodig risicomijdend gedrag.

De vraag of NDR onder de streep dan ook nog steeds een must is, kan in ieder geval niet zo kort door de bocht beantwoord worden zoals Gartner dit doet. Bepalend daarbij is of een investering in NDR (inclusief installatie-, project- en advieskosten) opweegt tegen de potentiële schade door een cyberaanval. De kans om slachtoffer te zijn is aanzienlijk en de schade kan ook flink oplopen, zo blijkt uit internationaal onderzoek van verzekeraar Hiscox onder 5.392 personen die betrokken zijn bij de cyberbeveiliging van hun organisatie:

- Ruim de helft (55%) van alle MKB-organisaties is in 2019 één of meermaals slachtoffer geworden van cybercrime;

- Grote multinationals lopen nog altijd het meeste risico; 74% van de bedrijven met meer dan 1.000 werknemers kreeg te maken met digitale aanvallen;

- De schade loopt uiteen van gemiddeld € 14.000 bij kleine organisaties met maximaal 50 werknemers tot € 715.000 bij organisaties met 250 tot 999 werknemers. Grote organisaties van meer dan 1000 werknemers lijden met gemiddeld € 551.000 iets minder schade;

Hoewel het dus niet meer de vraag is of een organisatie een keer geraakt wordt door cybercriminaliteit, is het niet altijd de investering waard om zelf een NDR-oplossing aan te schaffen. Schade door een cyberaanval helemaal voorkomen kan niet en de kosten bedragen al snel veertig- tot honderdduizend euro, afhankelijk van de organisatieomvang. Bij grote ondernemingen met meer dan 250 werknemers loont de aanschaf van een NDR-tool om de schade te beperken. Bij MKB-organisaties, zeker de kleinere, staan de kosten van de aanschaf en onderhoud van NDR niet in verhouding tot de besparing in kosten van cyberincidenten. Deze ondernemingen moeten daarom een bewuste risicoafweging maken. Nivo kan helpen om deze afweging te maken en advies te geven met betrekking tot NDR en andere cybersecurity vraagstukken.